Informationssicherheit gewinnt, gerade angesichts der zunehmenden Cyberkriminalität, stetig an Bedeutung. Um zu vermeiden, dass diese überhandnimmt, muss das Thema Security sehr ernst genommen werden, da die Folgen sonst unabsehbar werden. Erpressung, Diebstahl von persönlichen oder Betriebsdaten und Ausfälle von IT-Services haben große wirtschaftliche Auswirkungen. In diesem Blogartikel beschreibe ich, warum Informationssicherheit so wichtig ist, und welche Maßnahmen Organisationen treffen können, um sich effektiv zu schützen.

Zunehmende Cyberkriminalität

Heute scheint kein Tag ohne eine Meldung von Hacks oder Datenlecks zu vergehen. Angezapfte Finanzdatenbanken bei einem Pharmakonzern und daraus resultierender Insiderhandel, Sicherheitslücken bei einer Bank, die einem Forscher Zugang zu 25 Milliarden Dollar verschafften – die Liste lässt sich beliebig fortführen. Es wird immer einfacher, gleichzeitig und virtuell an verschiedenen Orten einzubrechen. Meistens zielen Cyberkriminelle dabei auf finanziellen Gewinn ab. Das ist für Unternehmen und deren Kunden an sich schon sehr schlimm. Allerdings spielt auch der immaterielle Schaden eine große Rolle: Image und Vertrauen in das Unternehmen werden gleichermaßen in Mitleidenschaft gezogen, was im Extremfall sogar zum Konkurs führen kann.

Was sagt die Gesetzgebung?

Informationssicherheit ist ohne Frage eines der Themen, bei der der Gesetzgeber eingreifen muss, und zwar über Landesgrenzen hinaus. Die nationalen Regierungen der EU-Mitgliedsstaaten messen dem Thema zunehmend Bedeutung bei. Im Zentrum steht vor allem der Schutz des Einzelnen. Gemäß der EU-Datenschutzgrundverordnung (DSGVO) sind Unternehmen verpflichtet, bei der Verarbeitung personenbezogener Daten entsprechende Anforderungen zu erfüllen. Die Verfügbarkeit, Integrität und Vertraulichkeit von Informationen bilden dabei die drei Security-Kernprinzipien.

Informationssicherheit ist mehr als Technik

Bei Informationssicherheit denkt man meistens sofort an technische Aspekte, dabei sind diese nur ein Teil der Lösung. Gemäß ISO 27001, der offiziellen Zertifizierung für Informationssicherheit, müssen auch organisatorische und verfahrenstechnische Maßnahmen getroffen werden. Obwohl es in der ISO-Norm nicht explizit erwähnt wird, gibt es zudem noch die physische Sicherheit. Diese betrifft sowohl den Zutritt zu Gebäuden und Serverräumen, als auch Netzwerkkabel, Router oder sogar die Reichweite der WLAN-Verbindung.

Organisatorische und verfahrenstechnische Schutzmaßnahmen

Informationssicherheit muss stets aus einer ganzheitlichen und systematischen Perspektive betrachtet werden. Organisatorische und verfahrenstechnische Maßnahmen können strukturell mittels der Einrichtung eines Informationssicherheitsmanagementsystems getroffen werden. Die ISO 27001, am besten in Kombination mit einer Zertifizierung für das Qualitätsmanagement nach ISO 9001, unterstützt die Einrichtung eines derartigen ISMS. Auf Grundlage einer eingehenden Risikoanalyse können geeignete Sicherheitsmaßnahmen gewählt und in den Unternehmensprozessen verankert werden.

Informationssicherheit muss stets aus einer ganzheitlichen und systematischen Perspektive betrachtet werden. Organisatorische und verfahrenstechnische Maßnahmen können strukturell mittels der Einrichtung eines Informationssicherheitsmanagementsystems getroffen werden. Die ISO 27001, am besten in Kombination mit einer Zertifizierung für das Qualitätsmanagement nach ISO 9001, unterstützt die Einrichtung eines derartigen ISMS. Auf Grundlage einer eingehenden Risikoanalyse können geeignete Sicherheitsmaßnahmen gewählt und in den Unternehmensprozessen verankert werden.

Das ISMS von BCT berücksichtigt etwa besonders die Privatsphäre und die vorab genannten drei Security-Kernprinzipien. Außerdem wird die High Level Structure des neuesten ISO 9001:2015 Standards angewendet. Hierbei handelt es sich um eine übergeordnete Gliederung, die ISO-Managementsystemstandards strukturiert und vereinheitlicht. Des Weiteren arbeitet BCT ausschließlich mit Rechenzentren zusammen, die ISO 27001 zertifiziert sind.

Technische Schutzmaßnahmen gegen Cyberkriminalität

Auch hier muss man unterscheiden, nämlich zwischen präventiven, detektivischen, repressiven und korrektiven Sicherheitsmaßnahmen. Digitalen Einbruchsversuchen sollte vorgebeugt (präventiv) bzw. sie sollten mithilfe einer zentralen Überwachung und Signalisierung erkannt werden (detektivisch). Des Weiteren müssen die Folgen eines möglichen Eindringens begrenzt (repressiv) oder sogar rückgängig gemacht werden können (korrektiv). Schon bei der Softwareentwicklung lassen sich übrigens Präventivmaßnahmen treffen, die die Sicherheit im Vorfeld deutlich erhöhen.

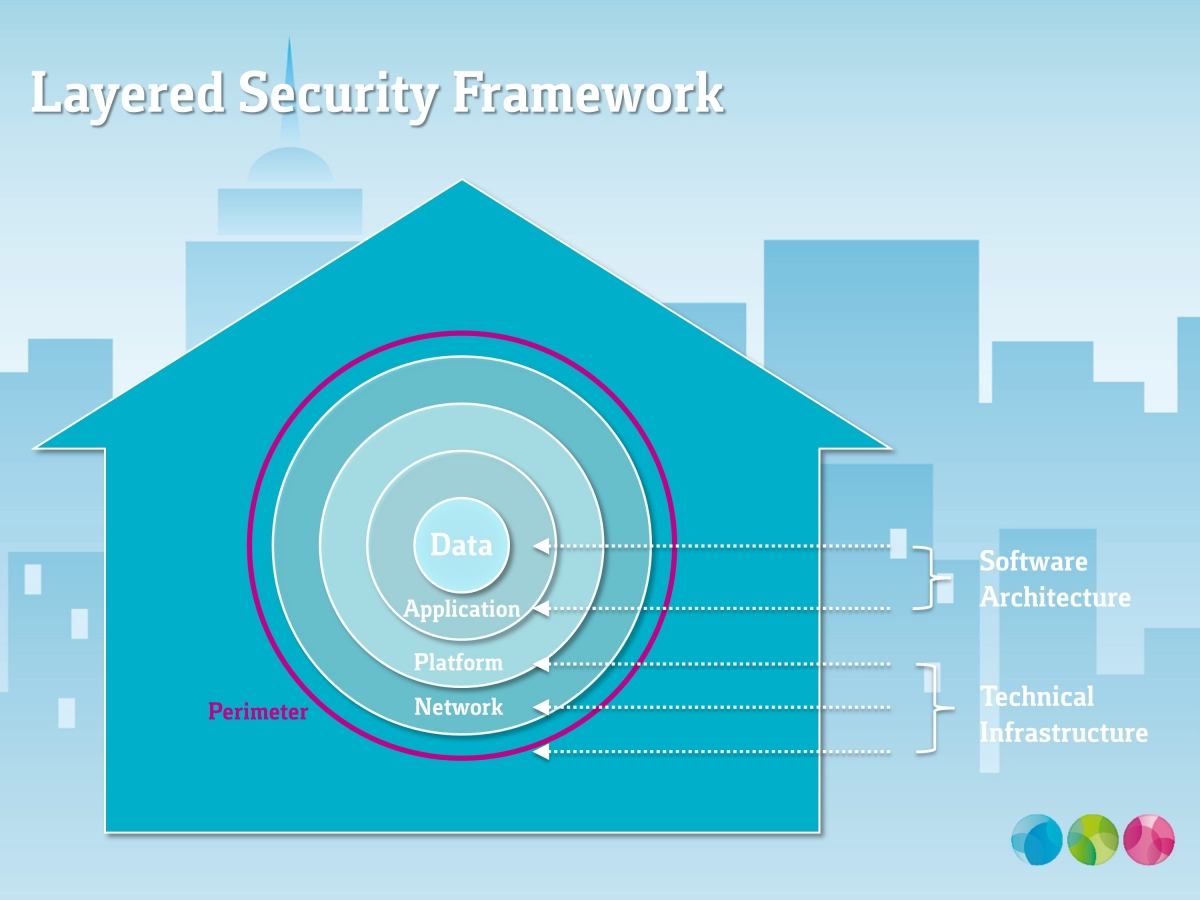

Die technischen Sicherheitsvorkehrungen der Infrastruktur und Software werden bei uns in verschiedenen Schichten von außen nach innen eingebaut: Perimeter, Netzwerk, Plattform, Anwendung und Daten. Das entspricht dem Layered-Security-Framework-Konzept von Alex Berson und Larry Dubov. Bei BCT entwickeln wir unsere webbasierten Lösungen auf Grundlage der in solchen Schichten aufgebauten EIM-Plattform. Präventive Maßnahmen, die wir dabei treffen, sind insbesondere:

- Verschlüsselung der Datenübertragung (data in transit), wie z. B. das Verschlüsseln von Verbindungen anhand von Transport Layer Security (TLS), dem Nachfolger des Secure Sockets Layer (SSL).

- Verschlüsselung des Datenspeichers (data at rest), wie z. B. Datenbankverschlüsselung.

- (Zweistufige) Authentifizierung und Autorisierung: Wer bin ich, wozu bin ich berechtigt? Das wird in allen Komponenten und Schichten der webbasierten BCT-Lösungen mittels der Standardsoftware für Identity Access Management (IAM) zentral gewährleistet.

- Begrenzter Datenzugang für Endbenutzer durch die Anwendung von Sicherheitszertifikaten mit Sicherheitszertifikaten wie „öffentlich“, „vertraulich“ und „sehr geheim“. Das ist das data visibility-Konzept.

Gerade die letzten beiden Punkte gehen auf das wichtigste Sicherheitsprinzip ein: die Vertraulichkeit. Darüber hinaus prüfen wir unsere Web-Lösungen mithilfe der führenden Sicherheitsrichtlinien des Open Web Application Security Project auf Schwachstellen. All das ist Teil unserer ISO 25010-Checkliste, um unsere Lösungen mit dem nötigen Qualitätsstempel versehen zu können. Kurz gesagt: Informationssicherheit mittels privacy & security by design.